Cisco усилила защиту Cloud-VPN от DoS-атак с помощью IKE-троттлинга

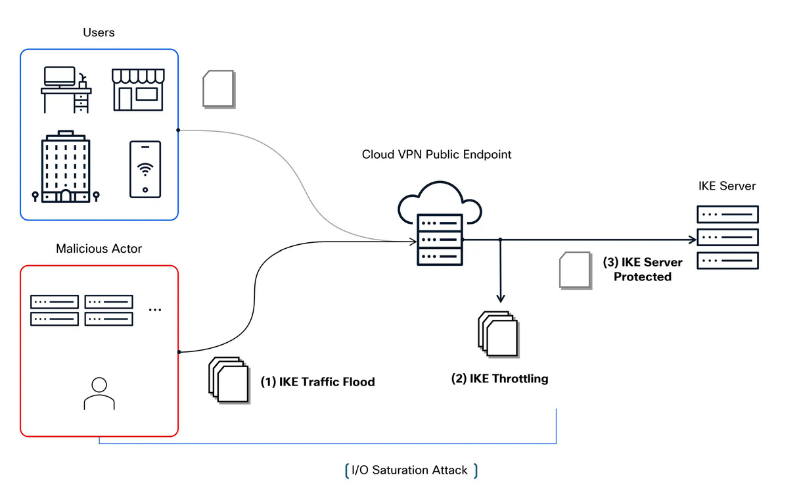

Облачные VPN-решения обычно предоставляют доступ к конечным точкам IKEv2 (Internet Key Exchange v2) через публичный интернет, чтобы обеспечить масштабируемое и быстрое создание туннелей для клиентов. Однако такая доступность увеличивает поверхность атаки: публичные точки становятся удобными целями для DoS-атак, при которых злоумышленники перегружают серверы обмена ключами огромным количеством IKE-трафика.

Помимо вычислительных и память-затрат при обработке множества запросов на установку сессий, такие атаки создают нагрузку на систему за счёт экстремальных скоростей ввода-вывода пакетов, ещё до уровня приложения. Совместное воздействие I/O-перегрузки и протокольной обработки может привести к истощению ресурсов, из-за чего легитимные пользователи не смогут создавать или поддерживать туннели, что подрывает доступность VPN-сервиса.

Реализация сетевого троттлинга

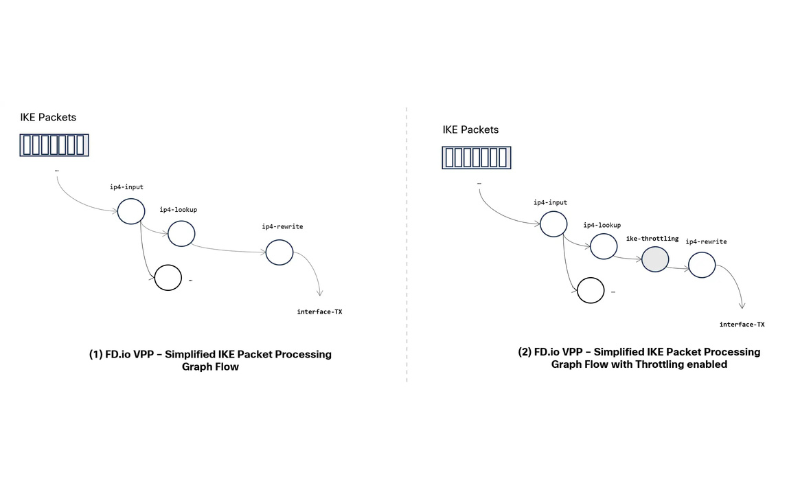

Для повышения устойчивости инфраструктуры к DoS-атакам, нацеленным на IKE, мы внедрили механизм троттлинга на сетевом уровне — ограничение частоты инициации IKE-сессий с одного IP-источника, не влияя на трафик уже установленных туннелей. Это снижает нагрузку на IKE-серверы, отсекая избыточные пакеты до их обработки приложением. Параллельно внедрена система отслеживания IP-источников, чьё поведение похоже на IKE-флуд, что позволяет быстро реагировать на угрозы. Механизм реализован в дата-плейн-фреймворке (FD.io/VPP — Vector Packet Processor) через новый узел в цепочке обработки IKE-пакетов. Узел использует встроенный в VPP общий механизм троттлинга, проверяя IP-адреса входящих пакетов, записывая их в фиксированную хеш-таблицу и определяя коллизии в рамках текущего интервала ограничения.

Минимизация влияния на легитимных пользователей

Из-за хеш-коллизий в структуре данных для лимитирования возможны редкие ложные срабатывания, когда разные IP попадают в одну ячейку в пределах интервала. Однако для IKEv2 это некритично, так как протокол имеет встроенные механизмы повторных попыток. Дополнительно хеш-таблица получает новый seed в конце каждого интервала, что снижает вероятность повторных коллизий между теми же IP и уменьшает риск систематического избыточного ограничения.

Наблюдаемость за высокочастотными инициаторами

В дополнение к IKE-троттлингу реализован механизм сбора метаданных по ограниченным IP. Это даёт обзор активных источников высокочастотных запросов и помогает в дальнейших мерах защиты. Используется политика вытеснения LFU 2-Random, выбранная за баланс точности и производительности при больших нагрузках. Вместо полной сортировки по частоте, LFU 2-Random при удалении выбирает два случайных элемента и исключает тот, у которого частота ниже. Такой подход снижает затраты памяти и CPU, быстрее реагируя на изменения паттернов атак, убирая неактивных «старых» атакующих и сохраняя видимость актуальных. Собранные данные применяются для динамического блокирования вредоносных IP и выявления легитимных пользователей с ошибочной конфигурацией, создающих чрезмерный IKE-трафик.

Заключение

Мы рекомендуем облачным VPN-сервисам и другим системам с публичными IKEv2-точками заранее внедрять подобные методы. Это повысит устойчивость к IKE-флуд-атакам при минимальных вычислительных затратах и обеспечит ключевую видимость активных источников, что позволит оперативно принимать меры.